- Baza de date poate fi piratată?

- De ce sunt bazele de date vizate de hackeri?

- Cum fură hackerii baze de date?

- Cum accesează hackerii bazele de date?

- Cum sunt atacate bazele de date?

- Care sunt amenințările la baza de date?

- Cum exploatează hackerii?

- Cum utilizează hackerii SQL?

- De ce hackerii folosesc injecția SQL?

- Care sunt cele 3 tipuri de hackeri?

- Ce fac hackerii cu identitatea ta furată?

- Ce informații fură criminalii cibernetici?

Baza de date poate fi piratată?

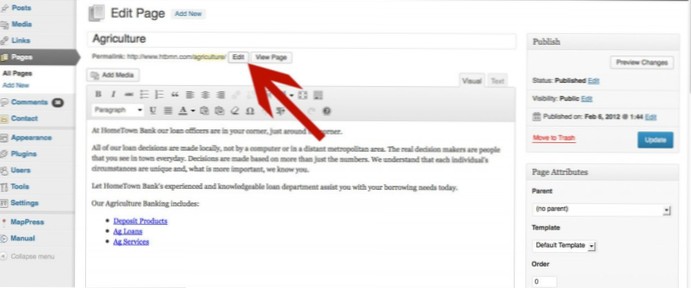

Orice utilizator obișnuit al bazei de date poate hack o bază de date dacă nu este monitorizată corespunzător. Indiferent dacă sistemele de operare și rețelele sunt securizate corespunzător, bazele de date ar putea: să fie configurate greșit, să aibă parole slabe, să fie vulnerabile la vulnerabilități necunoscute și cunoscute etc.

De ce sunt bazele de date vizate de hackeri?

Astfel de baze de date sunt o țintă tentantă pentru infractorii cibernetici care pot intra în ei pentru a fura astfel de informații și apoi să le vândă cu ușurință colegilor criminali de pe Dark Web. ... De aceea, bazele de date ale site-urilor web ar trebui să fie cât mai sigure și protejate posibil.

Cum fură hackerii baze de date?

De asemenea, hackerii vă pot fura datele prin spargerea parolelor conturilor dvs. online. ... Keyloggers: atacatorii folosesc malware care fură date, cum ar fi keyloggers, pentru a urmări datele de intrare de la tastatură și a vă fura parolele. Phishing: hackerii folosesc ingineria socială pentru a vă face să divulgați de bunăvoie numele de utilizator și parola.

Cum accesează hackerii bazele de date?

În majoritatea cazurilor, numele de utilizator și parola sunt păstrate la fel, dacă nu, hackerul poate folosi ghicitul sau metoda forței brute pentru a avea acces la baza de date. ... Aceste pachete sunt apoi analizate pentru a descifra combinațiile de nume de utilizator și parolă și ținta reală este de a obține aceste informații pentru administratorul bazei de date rădăcină.

Cum sunt atacate bazele de date?

Vulnerabilitățile de injecție SQL apar atunci când codul aplicației conține interogări dinamice din baza de date care includ direct intrarea furnizată de utilizator. Aceasta este o formă devastatoare de atac, iar testerii de penetrare BSI găsesc în mod regulat aplicații vulnerabile care permit bypass complet de autentificare și extragerea întregii baze de date.

Care sunt amenințările la baza de date?

Principalele amenințări privind securitatea bazei de date și cum să le atenuați

- Cele mai importante amenințări ale bazei de date.

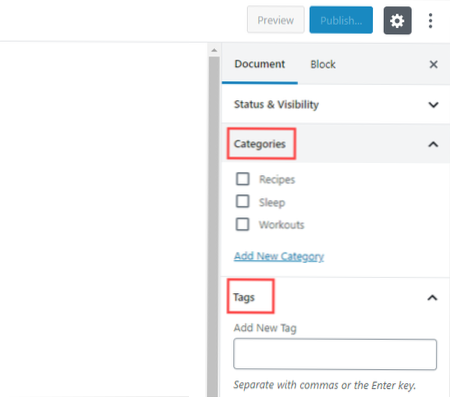

- * Privilegiile excesive. ...

- * Abuzul de privilegii legitime. ...

- * Atacuri de injectare a bazei de date. ...

- * Programe malware. ...

- * Expunere medii de stocare. ...

- * Exploatarea bazelor de date vulnerabile. ...

- * Date sensibile neadministrate.

Cum exploatează hackerii?

Pur și simplu, exploit-urile sunt o modalitate de a avea acces la un sistem printr-un defect de securitate și de a profita de defectul în beneficiul lor - cu alte cuvinte, pentru a-l exploata. Exploitele vin în mod normal prin intermediul unei piese de software programate, a unei piese de cod sau a unui script.

Cum utilizează hackerii SQL?

Atacurile cu injecție SQL reprezintă calea de lucru a incidentelor de hacking, păcălind site-urile web în deversarea numerelor cardurilor de credit și a altor date sensibile către hackeri. ... Atacurile exploatează o vulnerabilitate sau vulnerabilități în aplicațiile web care comunică cu servere backend unde sunt stocate bazele de date.

De ce hackerii folosesc injecția SQL?

Folosind injecția SQL, un hacker va încerca să introducă comenzi SQL create într-un câmp de formular în loc de informațiile așteptate. Intenția este de a asigura un răspuns din baza de date care îl va ajuta pe hacker să înțeleagă construcția bazei de date, cum ar fi numele tabelelor.

Care sunt cele 3 tipuri de hackeri?

Care sunt cele trei tipuri de hackeri?

- Pălărie neagră. Hackerii de pălărie neagră sunt în mod normal responsabili pentru crearea de malware, care este frecvent utilizat pentru a se infiltra în rețele și sisteme computerizate. ...

- Pălărie albă. ...

- Pălărie Cenușie.

Ce fac hackerii cu identitatea ta furată?

1. Informațiile dvs. ar putea fi utilizate pentru a deschide carduri de credit sau a contracta împrumuturi. Dacă hackerii au numărul dvs. de securitate socială, numele, data nașterii și adresa, pot deschide carduri de credit sau pot solicita împrumuturi în numele dvs.

Ce informații fură infractorii cibernetici?

Ce informații fură criminalii cibernetici? Infractorii cibernetici fură toate tipurile de lucruri, cum ar fi documente medicale, informații despre cardurile de credit și carduri de securitate socială.

Usbforwindows

Usbforwindows